SIEM ARIC NDS dla OT

System Cyberbezpieczeństwa Przemysłowego dla środowiska Aparatury Kontrolno-Pomiarowej i Automatyki (AKPiA).

W świetle zmieniających się uwarunkowań prawnych i technologicznych, niezmiernie istotnym jest utrzymanie bezpieczeństwa ciągłości działania procesów technologicznych.

Wiele firm uruchomiło szereg programów dla poprawy poziomu cyberbezpieczeństwa jednakże obszar głębokiej automatyki przemysłowej (OT) nie jest jeszcze obsługiwany w większości przedsiębiorstw w Polsce. Wychodząc naprzeciw potrzebom firma Dynacon od 2005 buduje i udoskonala własne produkty, bezpośrednio wspierające komunikację, bezpieczeństwo, cyberbezpieczeństwo Automatyki Przemysłowej.

Jednym z produktów Dynacon jest kompleksowe rozwiązanie o nazwie ARIC (Autonomous, Reaction, Intelligence Consciousness).

ARIC Network Defence System

Ekosystem składający się z szeregu modułów, aplikacji oraz sprzętu komunikacyjnego, który wspólnie tworzą spójny system zapewniający bezpieczeństwo przesyłu danych, monitorowanie, analitykę bezpieczeństwa, kontrolę dostępu, zarządzanie siecią i urządzeniami końcowymi, narzędzia dla Security Operation Center, narzędzia administracyjne, skanery podatności, system CMDB, wizualizacje danych, i wiele innych narzędzi i funkcji niezbędnych celem osiągnięcia optymalnego poziomu bezpieczeństwa i jego utrzymania.

SIEM – Security Information and Event Management

SIEM w ekosystemie ARIC NDS powstał w roku 2003. System za pomocą intuicyjnego interfejsu graficznego umożliwia bardzo szybkie rozpoczęcie pracy już zaraz po instalacji.

Zagrożenia dla ciągłości działania pochodzą z wielu źródeł i skierowane są na różnorodne cele. Między innymi:

- 1. Zagrożenia sieciowe — wymierzone w sieci i infrastrukturę sieciową.

- 2. Zagrożenia hostów — wymierzone w poszczególne hosty.

- 3. Zagrożenia zewnętrzne — pochodzące od zewnętrznych napastników.

- 4. Zagrożenia wewnętrzne — pochodzące od napastników wewnętrznych.

Chociaż celem rozwiązań bezpieczeństwa jest wykrywanie takich zagrożeń i zapobieganie im, żadnej sieci nie można całkowicie zabezpieczyć przed nimi wszystkimi. Z tego powodu sam SIEM koncentruje się na łagodzeniu ryzyka, identyfikowaniu podatności, wykrywaniu zagrożeń i ustalaniu priorytetów reakcji na zagrożenia i podatności o najwyższej istotności. Do środków ograniczających ryzyko, identyfikujących podatności i wykrywających zagrożenia zalicza się:

- 1. Identyfikacja wzorców zdarzeń wskazujących na możliwe zagrożenie lub podatność.

- 2. Określenie ryzyka potencjalnie szkodliwych ataków lub kompromisów.

- 3. Wdrażanie kontroli w celu usunięcia zgłoszonych luk w zabezpieczeniach.

- 4. Podejmowanie działań w odpowiedzi na zidentyfikowane ataki.

- 5. Bieżące monitorowanie i raportowanie działań sieciowych i hostów.

Ocena ryzyka

Aby odpowiednio zabezpieczyć swoją infrastrukturę, najpierw przeprowadź ocenę ryzyka swoich aktywów. Ocena ryzyka pomaga określić względne znaczenie zasobów w sieci, podatności tych zasobów na konkretne zagrożenia związane z eksploatacją oraz prawdopodobieństwo wystąpienia zdarzeń związanych z bezpieczeństwem tych zasobów. Po przeprowadzeniu tych analiz można zaprojektować zasady bezpieczeństwa w odpowiedzi na względną wartość zasobów i ryzyko wykorzystania, jakie stwarzają różne zagrożenia i luki w zabezpieczeniach.

Silne zasady bezpieczeństwa koncentrują się na tym, jak najlepiej chronić najważniejsze i najbardziej zagrożone zasoby. Na przykład, jeśli zasób sieciowy ma krytyczne znaczenie i prawdopodobieństwo ataku na niego jest wysokie, skoncentruj swoje wysiłki na stworzeniu zasad bezpieczeństwa monitorujących takie ataki i opracuj plany reagowania na nie.

Szczególnym środowiskiem jest przemysł (OT) i systemy sterowania w tym AKPiA (ICS – Industrial Control System). Model odniesienia – IACS (Purdue Model) pokazuje warstwowe zależności i prawidłowo ułożoną architekturę środowiska przemysłowego. Niestety większość środowisk przemysłowych już na poziomie architektury i kompatybilności technologicznej poszczególnych produktów wpływa zasadniczo na automatyczne materializowanie się ryzy, które obserwujemy w codziennej pracy i kwalifikujemy je jako usterki i awarie.

Większość zagrożeń w OT pochodzi od samych dostawców oraz firmy eksploatujące dostarczone systemy przemysłowe.

System SIEM (nieważne jakiego producenta) pomaga w identyfikacji zagrożeń, jednakże należy właściwie przygotować dane wejściowe i już na poziomie architektury zadbać o zwiększenie odporności poszczególnych komponentów i systemów z nich złożonych na anomalie.

Poprawna architektura sieci zasadniczo zmniejsza ilość podatności środowiska i ogranicza zagrożenia. Z tego powodu z systemem SIEM zintegrowane są urządzenia sieciowe serii DNC (przełączniki, routery, ZBFW, IDS/IPS, Sondy danych, diody danych, TAPy, itd.). Wykorzystanie całego ekosystemu wprowadza poziom zabezpieczeń na niespotykany dotychczas poziom ochrony płaszczowej, gdzie nie ma wolnych od monitorowania obszarów, a funkcje reakcyjne (defensywne i ofensywne) są w stanie zabezpieczyć każdy segment i komponent w sieci.

Jak ARIC SIEM pomaga w ocenie i ograniczaniu ryzyka?

SIEM ARIC wraz z urządzeniami DNC umożliwiają identyfikację kluczowych zasobów i ustawienie zasad ostrzegających Cię, gdy zasoby te mają luki w zabezpieczeniach lub są przedmiotem ataków. SIEM ARIC będzie generować alarmy w oparciu o ryzyko związane z dowolnym zdarzeniem związanym z bezpieczeństwem zarejestrowanym w urządzeniu DNC.

Znaczenie danego zdarzenia związanego z bezpieczeństwem zależy od trzech czynników:

- 1. Wartość zasobu powiązanego ze zdarzeniem

- 2. Zagrożenie reprezentowane przez wydarzenie

- 3. Prawdopodobieństwo wystąpienia zdarzenia

Czynniki te stanowią elementy składowe tradycyjnej definicji ryzyka: miara potencjalnego wpływu zagrożenia na Twoje aktywa oraz prawdopodobieństwo, że zagrożenie zostanie zrealizowane.

Każde zdarzenie wygenerowane w SIEM ARIC jest oceniane pod kątem związanego z nim ryzyka; innymi słowy, proporcjonalnie do zagrożonych aktywów, zagrożenia wynikającego ze zdarzenia i prawdopodobieństwa, że zagrożenie jest realne. W związku z tym SIEM ARIC zapewnia możliwość identyfikacji wszystkich zdarzeń wysokiego ryzyka, z których część będzie skutkować alarmami, i pozwala na odpowiednie ustalenie priorytetów reakcji.

Jak SIEM pomaga wykrywać zagrożenia i ustalać priorytety dla reakcji?

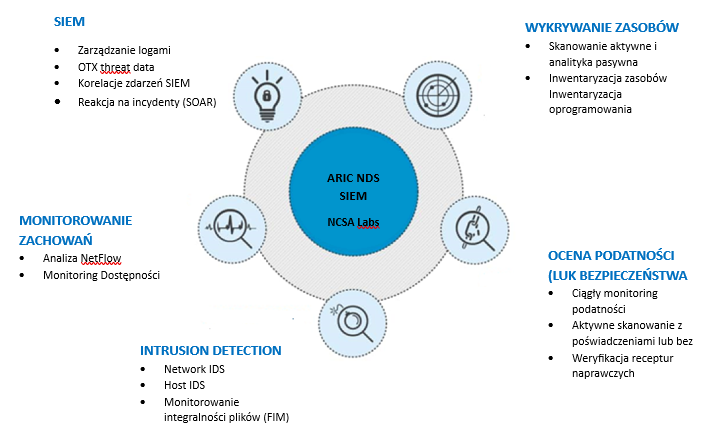

Na poniższej ilustracji przedstawiono możliwości i powiązane narzędzia, które zapewnia SIEM ARIC, aby pomóc Ci w wykonywaniu zadań związanych z zarządzaniem bezpieczeństwem we własnym środowisku.

Asset Discovery — łączy w sobie podstawowe technologie wykrywania i inwentaryzacji, zapewniając wgląd w urządzenia znajdujące się w Twojej sieci. Dodatki zawarte:

- 1. Aktywne i pasywne skanowanie sieciowe

- 2. Inwentarz aktywów

- 3. Inwentarz usług

Wykrywanie i inwentaryzacja zasobów to pierwsze istotne kroki, aby dowiedzieć się, jakie systemy i urządzenia znajdują się w Twojej sieci. SIEM ARIC łączy podstawowe technologie wykrywania i inwentaryzacji, aby zapewnić wgląd w urządzenia, które chcesz monitorować.

Ocena podatności — identyfikuje zasoby i urządzenia z niezałatanym oprogramowaniem, niepewnymi konfiguracjami i innymi lukami w zabezpieczeniach sieci. Dodatki zawarte:

- 1. Ciągłe monitorowanie podatności

- 2. Uwierzytelnione / nieuwierzytelnione aktywne skanowanie

- 3. Weryfikacja naprawy

Zintegrowane wewnętrzne skanowanie pod kątem luk w zabezpieczeniach informuje Cię o lukach w zabezpieczeniach Twojej sieci, dzięki czemu możesz ustalić priorytety wdrażania poprawek i ich naprawiania. Ciągła korelacja dynamicznego spisu zasobów z naszą bazą danych luk w zabezpieczeniach zapewnia aktualne informacje na temat luk w zabezpieczeniach Twojej sieci pomiędzy zaplanowanymi skanowaniami.

Wykrywanie włamań — koordynuje reakcję na incydenty i zarządzanie zagrożeniami w całej sieci dzięki wbudowanym technologiom monitorowania bezpieczeństwa, informacjom o pojawiających się zagrożeniach otrzymywanych z AT&T oraz płynnemu przepływowi pracy w zamkniętej pętli umożliwiającemu szybkie usuwanie skutków.

Dodatki w systemie SIEM:

- 1. Sieciowy IDS (NIDS)

- 2. IDS oparty na hoście (HIDS)

- 3. Monitorowanie integralności plików (FIM)

Wbudowane monitorowanie integralności plików w agentach zainstalowanych na serwerach i innych urządzeniach końcowych, ostrzega o nieautoryzowanych modyfikacjach plików systemowych, plików konfiguracyjnych lub zawartości. Monitorowanie dostępu do sieci za pomocą systemów wykrywania opartych na agentach w hoście i danych z sieci pozwala zidentyfikować, kto próbował uzyskać dostęp do tych systemów, plików i treści.

Monitorowanie behawioralne — identyfikuje anomalie i inne wzorce sygnalizujące nowe, nieznane zagrożenia w Twojej sieci, a także podejrzane zachowania i naruszenia zasad przez autoryzowanych użytkowników i urządzenia.

Dodatki w systemie SIEM:

- 1. Analiza NetFlow

- 2. Monitorowanie dostępności usług

- 3. Analiza protokołu sieciowego / przechwytywanie pakietów

Zintegrowane monitorowanie behawioralne gromadzi dane, które pomagają zrozumieć „normalną” aktywność systemu i sieci, co upraszcza reakcję na incydenty podczas badania podejrzanego problemu operacyjnego lub potencjalnego incydentu bezpieczeństwa. Pełne przechwytywanie pakietów umożliwia pełną analizę protokołów ruchu sieciowego, zapewniając kompleksowe odtworzenie zdarzenia, które miało miejsce podczas potencjalnego naruszenia.

Zarządzanie informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM) — Identyfikuj, powstrzymuj i eliminuj zagrożenia w sieci, ustalając priorytety ryzyka i reakcji.

Dodatki w SIEM:

- 1. Zarządzanie logami

- 2. Zintegrowane dane o zagrożeniach OTX

- 3. Korelacja zdarzeń SIEM

- 4. Reagowania na incydenty

Możesz automatycznie korelować dane dziennika z praktycznymi analizami bezpieczeństwa, aby identyfikować naruszenia zasad i otrzymywać odpowiednie kontekstowo i oparte na przepływie pracy procedury reakcji. Możesz także przeprowadzić analizę kryminalistyczną zdarzeń, korzystając z surowych dzienników podpisanych cyfrowo. Surowe kłody można również wykorzystać w celu spełnienia wymagań dotyczących przechowywania dowodów.

Internetowy interfejs użytkownika zapewnia dostęp do wszystkich funkcji zarządzania bezpieczeństwem zapewnianych przez SIEM ARIC. Podręcznik użytkownika SIEM ARIC zawiera informacje na temat uzyskiwania dostępu i korzystania ze wszystkich narzędzi SIEM oraz wykonywania określonych operacji zarządzania bezpieczeństwem z poziomu tego interfejsu użytkownika.

Zarządzanie zgodnością z przepisami w SIEM ARIC

Oprócz zwykłych operacji zarządzania bezpieczeństwem, SIEM ARIC zapewnia również niezbędne funkcje bezpieczeństwa, które pomogą Ci osiągnąć zgodność z przepisami. Dzięki wbudowanemu wykrywaniu zasobów, ocenie podatności, wykrywaniu włamań, monitorowaniu zachowań, zarządzaniu logami i monitorowaniu integralności plików, SIEM ARIC może pomóc organizacjom osiągnąć zgodność z przepisami, takimi jak PCI DSS, GLBA, ISO/IEC 27001, FISMA, NERC CIP , FERPA i SOX.

SIEM ARIC generuje również wbudowane raporty specjalnie dla HIPAA, PCI, GLBA, ISO 27001, FISMA, NERC CIP, GPG13 i SOX.

Ponadto, sekcja „Korzystanie z SIEM ARIC w celu zapewnienia zgodności z PCI” zawiera szczegółowe informacje na temat korzystania z SIEM ARIC w celu osiągnięcia zgodności z PCI DSS. Informacje te mogą być również przydatne przy przestrzeganiu przepisów dotyczących zgodności z innymi normami.

Informacje na temat analizy zagrożeń

Threat Intelligence, zintegrowany z SIEM ARIC w ramach subskrypcji Threat Intelligence, zapewnia funkcje, które odróżniają je od większości innych rozwiązań do zarządzania bezpieczeństwem dostępnych obecnie na rynku. Threat Intelligence, opracowany przez zespół badawczy AT&T Security Research Team i zasilany przez AT&T Open Threat Exchange® ( OTX™ ), to przydatne informacje na temat zagrożeń stojących przed Twoją siecią, w tym złośliwych aktorów, ich narzędzi, ich infrastrukturę i jej metody. Analiza zagrożeń informuje Cię, czym jest zagrożenie, skąd pochodzi, które zasoby w Twoim środowisku są zagrożone i jak zareagować.

Laboratoria

DYNACON Labs to wewnętrzny zespół badawczy ds. bezpieczeństwa w DYNACON a Alien Labs do analogiczny zespół badawczy w AT&T Cybersecurity, składający się z ekspertów ds. bezpieczeństwa, którzy na bieżąco przeprowadzają badania i analizy pojawiających się globalnych zagrożeń i luk w zabezpieczeniach. Zespół ten stale monitoruje, analizuje, dokonuje inżynierii wstecznej i raportuje wyrafinowane zagrożenia dnia zerowego, w tym złośliwe oprogramowanie, botnety i kampanie phishingowe.

Zespół regularnie publikuje aktualizacje analizy zagrożeń na platformie SIEM ARIC w formie dyrektyw korelacji, sygnatur IDS, sygnatur podatności, sygnatur wykrywania zasobów, danych o reputacji IP, wtyczek źródeł danych i szablonów raportów. Zespół zapewnia także aktualne wskazówki dotyczące pojawiających się zagrożeń oraz kontekstowe wskazówki dotyczące środków zaradczych, które przyspieszają i upraszczają wykrywanie zagrożeń i reagowanie na nie.

Zespół DYNACON wykorzystuje również zbiorowe zasoby OTX, największego na świecie repozytorium danych o zagrożeniach pozyskiwanych z crowdsourcingu, aby zapewnić globalny wgląd w trendy ataków i złośliwych aktorów. Eksperci ds. bezpieczeństwa w AT&T i DYNACON analizują, weryfikują i przeglądają dane dotyczące globalnych zagrożeń zebrane przez społeczność OTX.

Zespół ds. badań nad bezpieczeństwem poprawia efektywność każdego programu monitorowania bezpieczeństwa, dostarczając informacje o zagrożeniach niezbędne do zrozumienia i rozwiązania najbardziej krytycznych problemów w sieciach. Wykonują analizę, dzięki czemu możesz poświęcić swój ograniczony czas na naprawianie i łagodzenie zagrożeń, zamiast je badać.

OTX

Open Threat Exchange ( OTX ) to najbardziej wiarygodna na świecie otwarta sieć wymiany i analizy informacji o zagrożeniach. OTX zapewnia otwarty dostęp do globalnej społeczności badaczy zagrożeń i specjalistów ds. bezpieczeństwa. Obecnie uczestniczy w nim ponad 100 000 uczestników na całym świecie, którzy codziennie przekazują ponad 19 milionów wskaźników zagrożeń. Dostarcza generowane przez społeczność dane o zagrożeniach i impulsy OTX, umożliwia wspólne badania i automatyzuje proces aktualizacji infrastruktury bezpieczeństwa danymi o zagrożeniach z dowolnego źródła. OTX umożliwia każdemu członkowi społeczności zajmującej się bezpieczeństwem aktywne omawianie, badanie, sprawdzanie i udostępnianie najnowszych danych, trendów i technik dotyczących zagrożeń, wzmacniając Twoje zabezpieczenia, jednocześnie pomagając innym w tym samym.

Społeczność OTX i powiązane dane o zagrożeniach to jedno z kluczowych źródeł danych wykorzystywanych przez zespół DYNACON do generowania analizy zagrożeń. DYNACON wykorzystuje zbiorowe zasoby OTX poprzez analizę, weryfikację i selekcję danych o globalnych zagrożeniach dostarczonych przez społeczność OTX .